网络安全中未知攻击向量的崛起

关键要点

网络安全专家在应对已知攻击向量时感到自信。新兴的“未知”攻击向量使得防御策略变得更加复杂。知名攻击方法如钓鱼攻击并未消失,但提高了用户和组织的安全意识。组织必须加强安全防御,采取综合措施应对潜在威胁。网络安全专业人士刚开始对其缓解计划感到信心满满如自动化、教育用户关于社交工程诈骗以及建立适应性安全机制但网络犯罪分子却抛出了一个曲线球:源于“未知”攻击向量的勒索软件激增。

来自4月17日的Coveware勒索软件报告的新发现,让安全团队再次陷入困境。这些不法分子不仅聪明,而且具有恶意创意。

“未知”类别的持续上升带来了重大挑战:我们如何防御我们甚至不理解的威胁?如果我们无法明确攻击者是如何入侵的,那我们又如何采用有效的对策进行反击?安全团队必须剥离“未知”攻击向量的层次,以确保防御能够充分适应和应对。

为什么已知攻击向量在减少

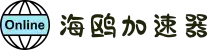

钓鱼攻击历来是传播勒索软件最常见的攻击向量之一。然而,最近电子邮件过滤的进步、用户教育和更严格的法规使得组织和用户的安全意识有所增加。远程访问协议曾是攻击者的首选对象,特别是在灵活工作安排盛行的情况下。多年来,组织通过实施多因素认证MFA、严格的访问控制和定期审核等方式强化了安全性。

由于发现以前未知或零日漏洞并非易事,能够利用这些漏洞的不法分子数量是有限的。然而,尽管这些措施导致传统攻击向量数量下降,组织仍然不能心存侥幸。

在攻击者变得更聪明时,对统计数据保持谨慎

已知攻击向量的减少并不一定意味着安全团队取得了决定性的胜利。勒索软件仍然是最常见的攻击类型之一,去年有59的组织遭到攻击。攻击者不断寻找新方法利用漏洞。然而,他们进入组织的方式是有限的。更深入的分析会揭示,许多“未知”的攻击其实是熟悉威胁的新包装。

例如,钓鱼攻击通常未被员工报告,导致组织无法确定设备上的恶意软件最初的来源。这种低报情况可能给组织带来虚假的安全感。有些攻击是多阶段的利用,网络犯罪分子使用多种技术和战术的组合,模糊了不同攻击向量之间的界限,使得初始入侵点难以确定。

海鸥加速器最新版2025举例而言,许多远程桌面协议RDP泄露源于凭证盗窃,通常是通过钓鱼或暗网获取。攻击者随后可能利用未打补丁的软件漏洞提升权限,并在网络内横向移动。因此,未知攻击向量可能包括钓鱼、远程访问攻击、未打补丁的软件和其他漏洞的复杂组合。这种复杂的结合使得攻击难以归类为单一向量,从而带来了“未知”类别的兴起。

如何增强针对未知威胁的防御能力

如钓鱼等已知攻击向量仍然是对手的主要入口,但归属责任往往变得更加困难。组织需要始终保持警惕,关注深度防御的网络安全策略,全面应对已知的威胁向量。通过这样做,他们会自然注意到那些神秘的未知向量的减少。

组织必须结合用户教育和技术,以应对始终存在的钓鱼攻击威胁。对钓鱼和社交工程战术的持续教育和培训可以增强用户识别可疑电子邮件、消息、网站